SEED-lab:Environment Variable and Set-UID Program Lab

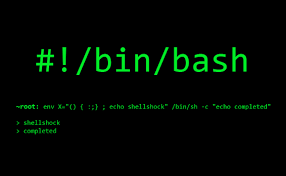

Task 1: Manipulating Environment Variables环境变量是个以=号连接的键值对,是隐式传入程序中的 printenv和env命令可以在shell中打印出当前的环境变量 使用grep获取某个特定值 export命令和unset命令分别可以设置和去除环境变量 Task 2: Passing Environment Variables from Parent